Dentro de las ramas de la informática encontramos la Seguridad informática que es la que intenta proteger los sistemas informáticos. Como contraparte de la misma se encuentra el Hacking ético, que es la rama encargada de probar los mecanismos que establece la Seguridad informática, dando paso a una nueva categoría de usuario, llamada hacker.

Existen muchas definiciones sobre el término “Hacker”, pero en pocas palabras podemos resumirlo de la siguiente forma: “Un hacker es una persona con conocimientos avanzados en informática, seguridad, redes, programación, etc. que es capaz de ir más allá que la gente común, encontrando vulnerabilidades y fallos en la seguridad de sistemas informáticos. Su motivación personal pueden ser una retribución monetaria, una protesta (hacktivismo) o simplemente por el desafío.”

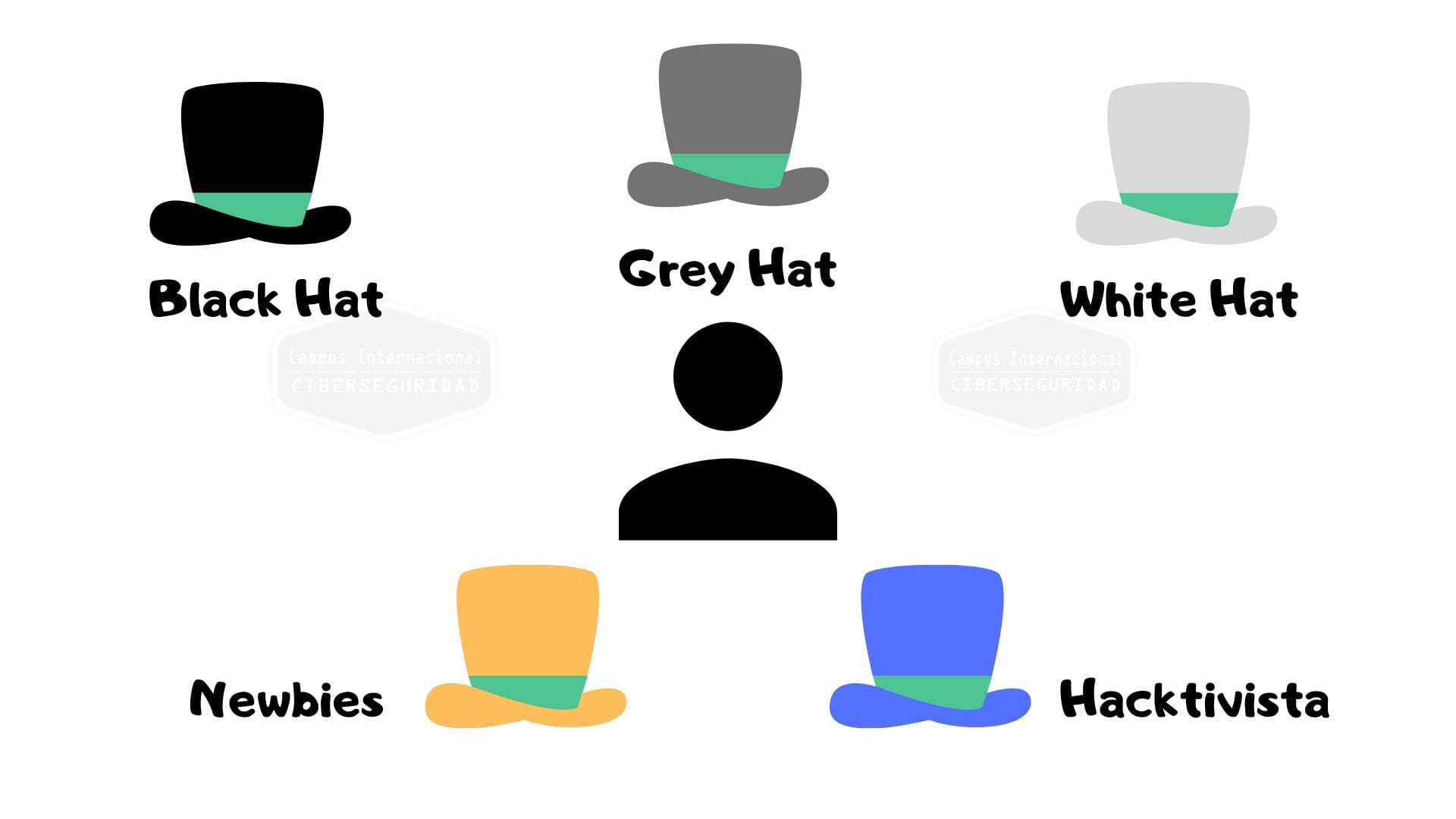

Existen varias clasificaciones de los hackers, y en torno a ellos se ha desarrollado una cultura Underground.

Clasificaciones de los hacker:

Newbie o Neófito

Es el aprendiz de hacker que todavía no tiene conocimiento o experiencia sobre el funcionamiento de la tecnología y el hackeo, pero si persiste, llegará a superarse hasta convertirse en hacker.

Script kiddie (Niño con script)

Script (archivo de secuencias de comandos) kiddie (‘niño’, Persona con poca o nula experiencia e inmaduro). Este es un usuario inexperto que pretende hacerse pasar por un hacker que irrumpe en los sistemas usando herramientas desarrolladas por otros, sin el mero conocimiento de lo que significa ser un hacker.

White Hat (Hackers de sombrero blanco)

Son los llamados Hackers Éticos. Este tipo de hacker es bien intencionado y son contratados por compañías para la búsqueda de vulnerabilidades de seguridad en sus sistemas o productos. Por lo general trabajan en compañías de consultoría de seguridad informática o antivirus, este es lo que se denomina hacker profesional, ya que su profesión es ser un hacker siguiendo la ética que requiere su trabajo.

Grey Hat (Hackers de sombrero gris).

Este tipo de hacker es bien intencionado y practican el hacking sin malas intenciones. Es una especie de vaquero del ciberespacio. Aunque en su actuar realiza acciones ilícitas, generalmente descubren vulnerabilidades en sistemas y productos y las notifican a sus creadores para que se corrijan los fallos e incluso a veces se ofrecen para ayudar a corregirlos, son movidos por su curiosidad y satisfacción personal.

Black Hat (Hackers de sombrero negro)

Hackers no éticos. Este tipo de hacker es mal intencionado y motivado por sacar beneficio propio. Su actividad en muchos lugares del mundo es considerada ilegal y también se les asigna el término de piratas informáticos. Se dedican también a realizar virus, malware, explotar servidores y sistemas, secuestrar remotamente ordenadores, redes o información mediante el uso de ransomware (Virus criptográfico que cifra la información y pide rescate). Se infiltra en las redes por el simple hecho de que puede hacerlo. Estos son los chicos malos del ciberespacio, y se le suelen llamar también Cracker.

Hacktivista

Es el que usa el hacking para proclamar un mensaje social, ideológico, religioso o político. Generalmente la actividad del hacktivismo implica la desfiguración de sitios o ataques de denegación de servicio (DDOS) ejemplos de este tipo es Anonymous, que es un grupo muy conocido por su posición crítica hacia la Cienciología.

Mitos vs Realidad

Las películas y series nos engañan con respecto a los hackers. En la mayoría de las escenas en que se hacen referencia a hackers, estos prácticamente pueden hacer proezas, magia, por decirlo de alguna forma. Los protagonistas pueden identificar virus en sistemas, analizar grandes volúmenes de datos, burlar cortafuegos, programar rutinas complejas y hasta etc. con solo teclear hasta cosas sin sentido, y en unos segundos ya han hackeado la CIA, la NSA, el Pentágono e incluso acceder a cualquier sistema. En la vida real el acceso a un solo sistema puede tomar hasta meses de intenso trabajo por varias vías.

El proceder de un hacker de forma general sigue los siguientes pasos

1-Definición de un objetivo (Qué sistema o sistemas va a atacar)

2-Reconocimiento o Exploración (Recopilación exhaustiva de toda la información que encuentren, pública o no)

3- Ataque o (Explotación)

4-Escalando privilegios (llegar a tener los máximos permisos en el sistema vulnerado)

5-Manteniendo el acceso (Instalando puertas traseras para posibles accesos futuros) (Backdors, rookits)

6- Limpieza de huellas (Borrado de trazas, logs y todas las bitácoras posibles de los sistemas para tratar de esconder su acceso)

En posteriores artículos se abordarán más sobre este tema y muchos otros relacionados a la informática en todas sus ramas.